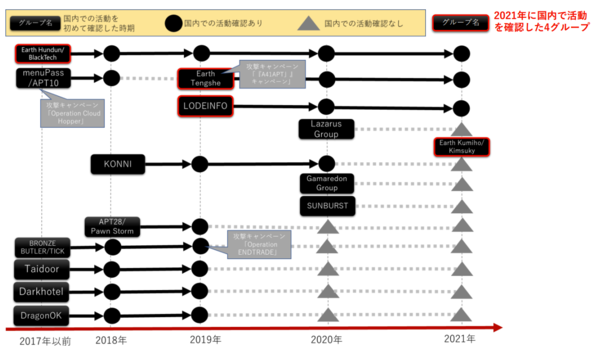

トレンドマイクロは2022年5月10日、同社が2021年に国内で観測した標的型攻撃を分析した「国内標的型攻撃分析レポート2022年版」を公開した。同レポートでは、主に4つの標的型攻撃者グループによる攻撃が顕著だったことを紹介し、そこから得られた標的型攻撃の最新動向、侵入手口が個人宛てメールからネットワーク機器や公開サーバーの脆弱性悪用に移っていることなどを紹介している。以下、同日の説明会で語られた傾向と対策のポイントをピックアップする。

4つの標的型攻撃者グループによるサイバー攻撃を観測

Subscribe to get access

Read more of this content when you subscribe today.

標的型攻撃のターゲットは拡大傾向

トレンドマイクロは、上記の攻撃者グループの活動から見てとれる2018~2021年の標的型攻撃の傾向として以下の3点を挙げている。

●攻撃目的は重要情報の搾取と推測

●学術機関を含む産官学への幅広い分野に攻撃(以前のように公的機関・防衛分野ばかりではない)

●組織・企業外の個人(有識者)への攻撃も確認

同社 セキュリティエバンジェリストの岡本勝之氏(写真1)は、「標的型攻撃については、組織をまたいだ情報共有で、それぞれの情報を合わせて攻撃の全体像を把握したうえで対策を講じることが重要である」と述べた。さらに「過去の攻撃動向を踏まえた一時的な傾向に過ぎない可能性があり、攻撃グループの背景にいる国家の政策方針や社会情勢変化でターゲットや目的が変化することにも留意する必要がある」と注意喚起した。

写真1:トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏

拡大画像表示

上記以外の攻撃者グループも含めて、国内の標的型攻撃で見受けられる特徴として、以下を挙げている(図2)。

●攻撃の入口は、サプライチェーン(主にITサービスとつながりのある海外拠点)や個人。標的組織を正面から狙うより、セキュリティ対策レベルの低い侵入口を狙う。

●環境寄生型(Living Off the Land)で組織の内部を攻撃。侵入後、正規ツールを悪用してセキュリティインシデント検知の回避を試みる。

●ソフトウェア脆弱性を積極的に悪用。VPNシステム/機器やProxyLogon、ProxyShellなどの脆弱性を突けるか試みる。

図2:2018年~2021年に国内での攻撃をトレンドマイクロが確認した標的型攻撃者グループ(出典:トレンドマイクロ)

拡大画像表示

こうした標的型攻撃のトレンドを踏まえて、岡本氏は次のように助言している。「まずは、自社がどの攻撃者グループに攻撃されているのかを把握すること。そして、そうした豊富なスキル/リソースを持ったグループが自社を攻撃しているという事実を、自社の経営層や意思決定者がしっかり理解、認識していることが肝要である」。

現場のセキュリティ担当者やSIRT(Security Incident Response Team)がなすべきこととしては、自組織内で把握した情報とサイバー攻撃情報フレームワーク「MITRE ATT&CK(マイターアタック)」の攻撃者ごとのTTPs(Tactics:戦術、Techniques:技術、Procedures:手順)を突き合わせ、脆弱性の解消や機能の無効化を講じることや、ネットワーク構成や認証の強化など技術的対策を検討することが必要であるとしている。

「自社のセキュリティを担保する上で、自社が保有する情報資産と自社の誰が重要な情報に関わっているのかを棚卸し、仮に私用のメールアドレスが乗っ取られた場合でも自社のシステムへの侵入を防止するといった、ゼロトラストアーキテクチャに則った対策が求められる」(岡本氏)

●Next:標的型攻撃の侵入手口は、個人宛てメールから、ネットワーク機器やサーバーの脆弱性へ

この記事の続きをお読みいただくには、

会員登録(無料)が必要です

【次ページ】非常時に参照可能で、攻撃者に攻撃の痕跡を削除されない対策を