アイデンティティーサービスのOktaは、4月に公開したセキュリティ動向に関する調査結果で組織の認証情報を狙うクレデンシャルスタッフィング攻撃の増加を報告した。同社は、フィッシングなどを含む認証情報を標的にした攻撃の拡大には、多層防御の対策が必要だと指摘する。対策のポイントなどを聞いた。

Okta Japan シニアソリューションエンジニアの岸本卓也氏

Okta Japanでシニアソリューションエンジニアを務める岸本卓也氏は、国内でも認証情報などを狙うフィッシングの脅威が拡大していると指摘する。フィッシング対策協議会のデータを基に情報処理推進機構(IPA)が取りまとめた内容によれば、報告件数は2017年度の1万1025件から2022年度には96万1595件と約86倍に増えた。また同社は、4月に攻撃者が不正に獲得したIDとパスワードの組み合わせを用いてオンラインサービスへの不正アクセスを図るクレデンシャルスタッフィング攻撃の増加を報告した。

特に企業や組織の認証情報は、攻撃者や犯罪者にとって価値が高いとされる。認証情報を不正に使用して組織の内部に侵入し、顧客などの個人関連の情報あるいはビジネス的に価値のある機密情報を窃取したり、ランサムウェアなどを使った脅迫行為で多額の金銭を得たりできるからだ。個人などの不特定多数から多くの利益を得るには大規模に攻撃を実行しなければならないが、企業や組織なら1カ所からでもそれなりの利益を得られるチャンスが多く、そのファーストステップとして企業や組織の認証情報を狙う。

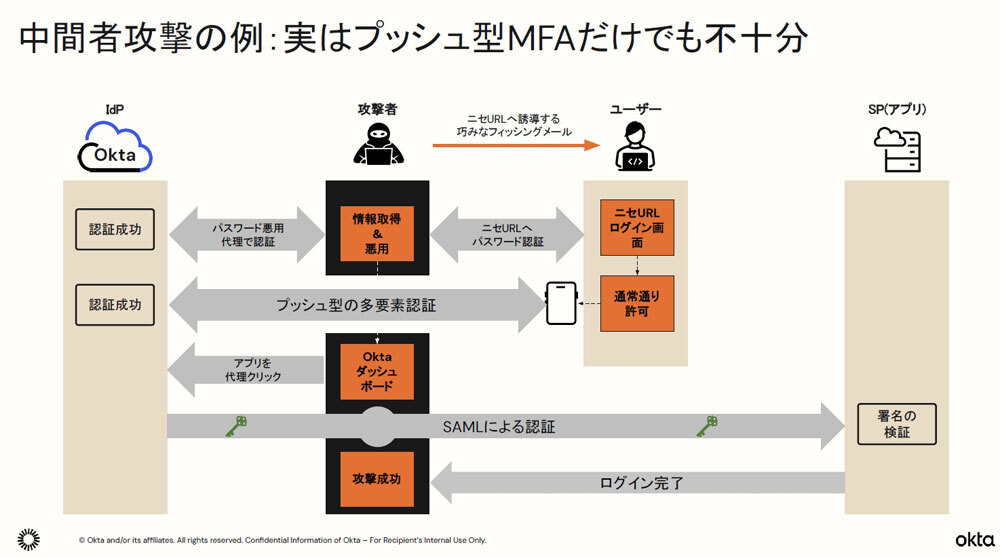

このため企業や組織では、従来のIDとパスワードによる認証にワンタイムパスワード(OTP)などを組み合わせる2要素認証の普及が進む。しかし、攻撃者側も手法を高度化させ、2要素認証を回避(突破)する攻撃を展開するようになった。岸本氏は、「われわれのようなアイデンティティーサービスの観点だと、中間者攻撃が大きな脅威ベクトルの一つになる」と話す。

中間者攻撃では正規のユーザーとサービス間の認証にまつわるやりとりが傍受されてしまい、SMSなどを使うプッシュ型OTPの2段階認証でも突破されるリスクが残る

例えば、「Adversary in The Middle」(AiTM)と呼ばれる攻撃では、正規のユーザーとサービスの間に攻撃者が介在し、攻撃者は、まずフィッシングメールなどを通じて正規サービスに偽装したログイン画面にユーザーを誘導する。ユーザーがここでIDとパスワードを入力すると、攻撃者を経由して正規サービスへのログイン認証が行われ、攻撃者は認証情報の窃取に成功する。

岸本氏は、ここでSMS(ショートメッセージ)などを使ったプッシュ型のOTPを2要素認証として設定していたとしても、ユーザーが攻撃者の用意している偽のログイン画面でOTPを入力してしまえば、やはり攻撃者を経由した正規サービスへのログインとなり、攻撃者は2要素認証を突破できてしまうと解説する。

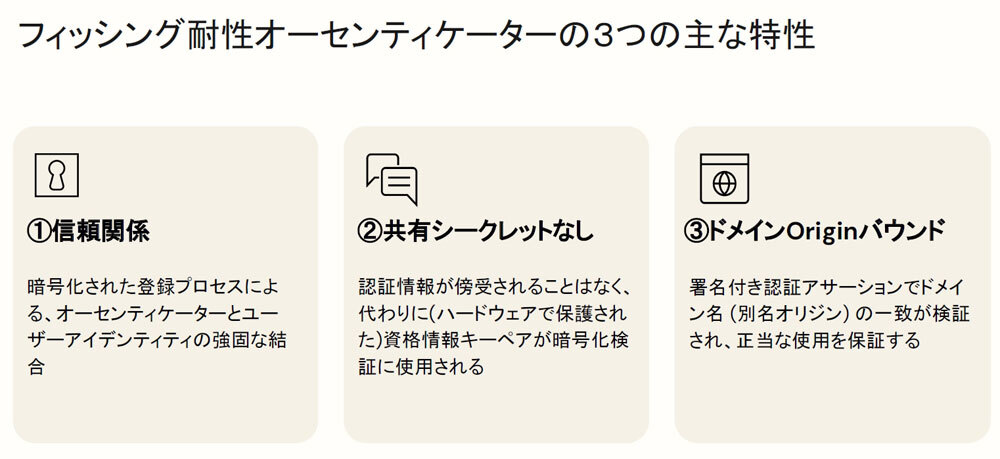

そこで岸本氏は、企業や組織にフィッシング型の攻撃に耐性の高いICカード型社員証や生体認証の組み合わせ、FIDOアライアンスが策定している「WebAuthn」、Authenticator(認証器)の活用を推奨している。中でもAuthenticatorは、PCやスマートフォンなどのアプリで利用できるようになり、安価で導入や運用が容易になっている。

認証の保護を強化する方法の1つがフィッシング耐性の高いAuthenticatorの利用という

Oktaでは「Okta Verify」というAuthenticatorを提供している。ここでは、まずユーザーが登録、認証を行うと、(1)Okta Verifyで公開鍵と秘密鍵が生成され、公開鍵が「Okta Workforce Identity Cloud」(WIC)に送られる。この段階でユーザーとOktaとの信頼関係が確立される、これ以降の認証(2)では資格情報のペア(WIC側にあるユーザーの公開鍵とOkta Verify側にあるユーザーの秘密鍵)を用いる。

さらに、WICとOkta Verifyでの認証時に(1)と(2)に加えて、Okta側のオリジンドメインとの一致も検証するようにしている。AiTMなどで攻撃者が使う偽画面のドメインでは不一致になり、攻撃として検知される仕組みだという。

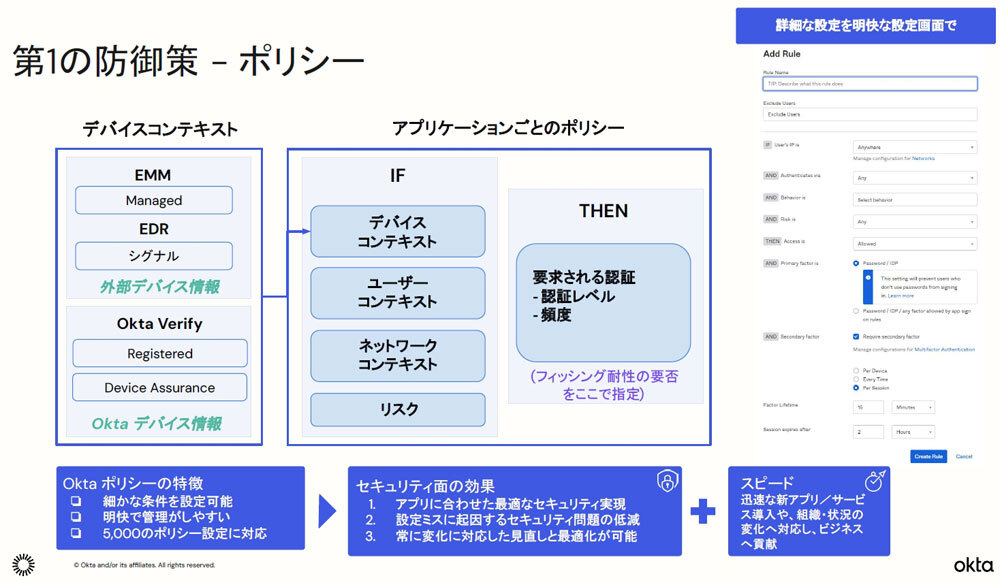

岸本氏は、認証ではAuthenticatorを含めた多層的な防御策の導入を提唱する。一例が(1)ポリシー、(2)Authenticator、(3)コンテキスト、(4)可視化――の4層になる。

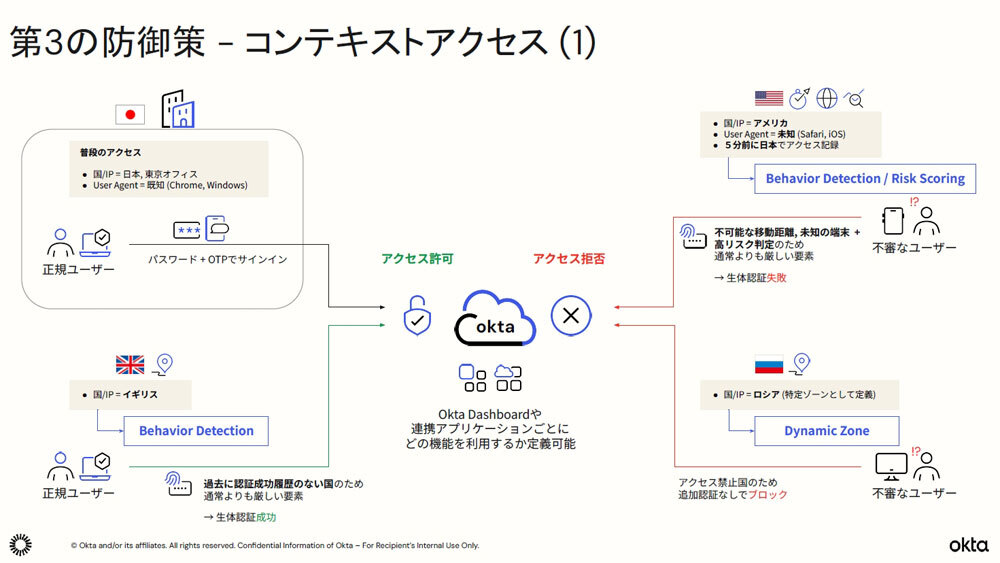

(1)では、モバイル端末管理(MDM)などと連携したデバイス情報によるポリシー、Oktaに登録されているユーザー情報によるポリシー、ユーザーがアクセスするアプリケーション単位でのポリシーを組み合わせる。(2)では上述のAuthenticatorを活用する。(3)では、例えば、IPアドレス情報を基に正規ユーザーが普段行うアクセス場所とは異なる場合や、短時間のうちに物理的に移動が不可能な場所からアクセスがあった場合などに、認証を拒否する。(4)では、Oktaの管理画面などを活用してユーザーの状態や認証の利用状況を可視化し、管理者が常に確認できるようになっているという。

認証を多層的に保護する際の1つの“層”がポリシーベース

IPアドレスのロケーション情報によるリスクベースのチェックも有効策の1つという

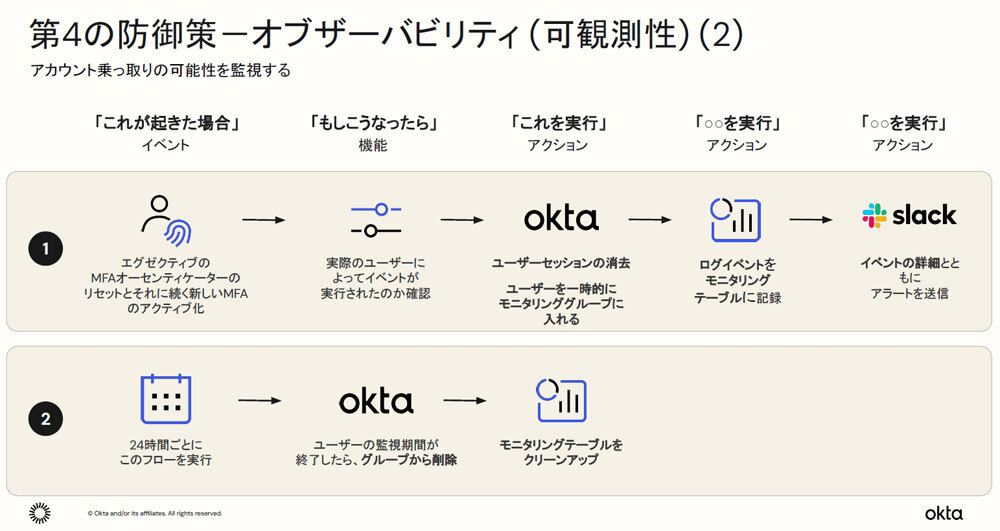

同社では「Okta Workflows」というノーコード型の外部連携機能も提供している。例えば、多層防御の中で不審な兆候を検知するといったルールをあらかじめ設定しておき、それが検知されると、自動的にすぐにモニタリングを実施し、「Slack:へ通知を行うといったワークフローを構築できる。

認証情報を狙う脅威に対応するセキュリティ業務のワークフローの効率化を図る工夫の例

業務のシステムやアプリケーション、サービスでも毎日のように利用する認証情報の保護は、ユーザーの利便性を確保しつつ、現在の脅威に即した耐性の高い多層的な対策を講じて適切に運用することが大事だという。

ZDNET Japan 記事を毎朝メールでまとめ読み(登録無料)

Enjoyed this article? Sign up for our newsletter to receive regular insights and stay connected.