米マイクロソフトは2022年8月2日(米国現地時間)、同社のセキュリティ製品群「Microsoft Defender」シリーズに、脅威インテリジェンスプラットフォーム「Threat Intelligence(TI)」と攻撃対象領域管理ツール「External Attack Surface Management(EASM)」の2製品を追加した。日本マイクロソフトは同年8月29日に説明会を開き、新製品の特徴とこの分野における最近の取り組みを紹介した。

1日43兆件以上のセキュリティシグナルを処理・解析

近年、セキュリティ脅威がかつてないほどに巧妙化し、被害額も急増している。FBI(米連邦捜査局)の2021年版IC3レポートによると、サイバー犯罪の被害総額は69億米ドル以上に上るという。

そうした中で、米マイクロソフトはデジタル資産全体にわたるセキュリティシグナルと脅威インテリジェンスの収集に継続してあたっている。現時点で35種のランサムウェアファミリー、250以上の国家支援アクターやサイバー犯罪者といった脅威アクターを追跡している。また、クラウドで、1日43兆件以上のセキュリティシグナルを処理・解析するという。

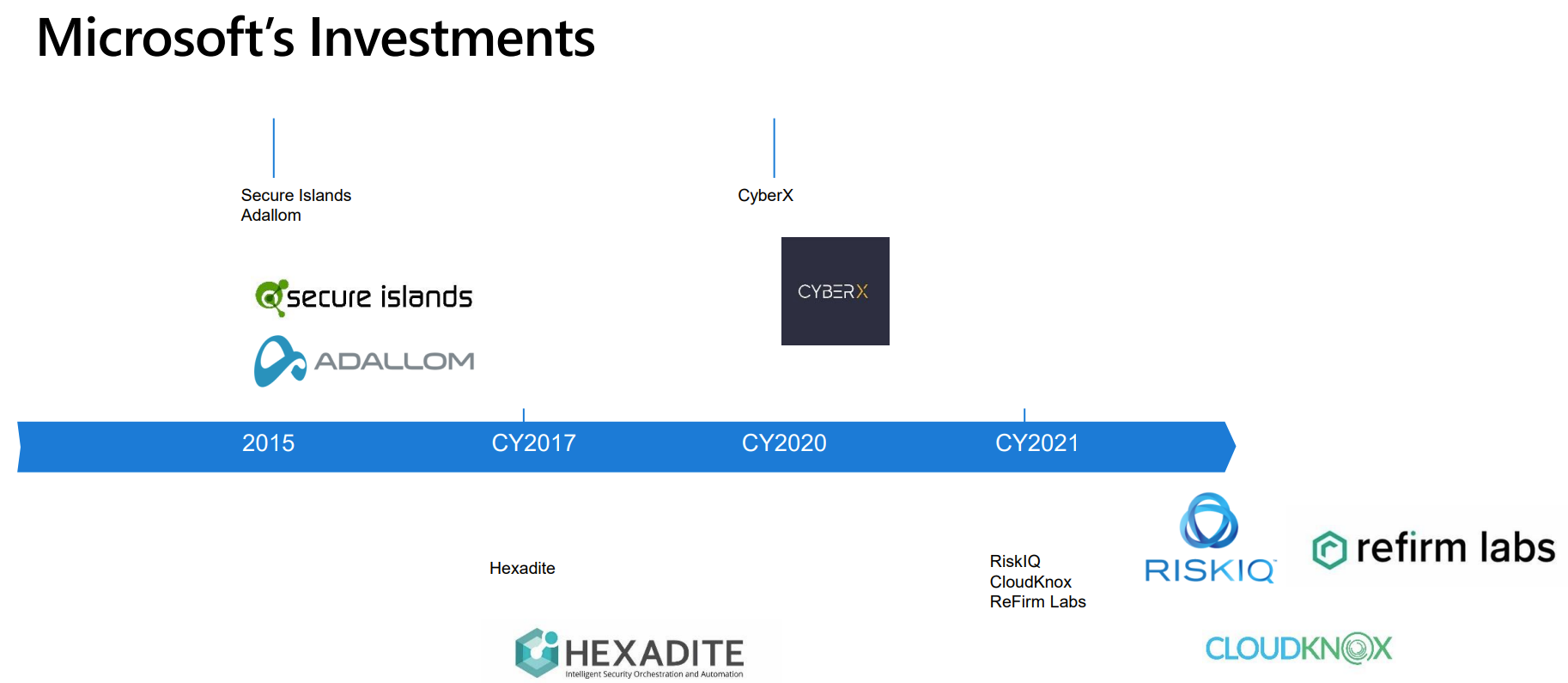

同社はセキュリティベンダーの買収も積極的で、自社製品・サービスへの統合を進めている(図1)。2021年7月にはインターネット上のリスク管理・可視化機能を提供する米RiskIQを買収し、脅威アクターの活動、行動パターン、ターゲットに関する可視化を強化している。

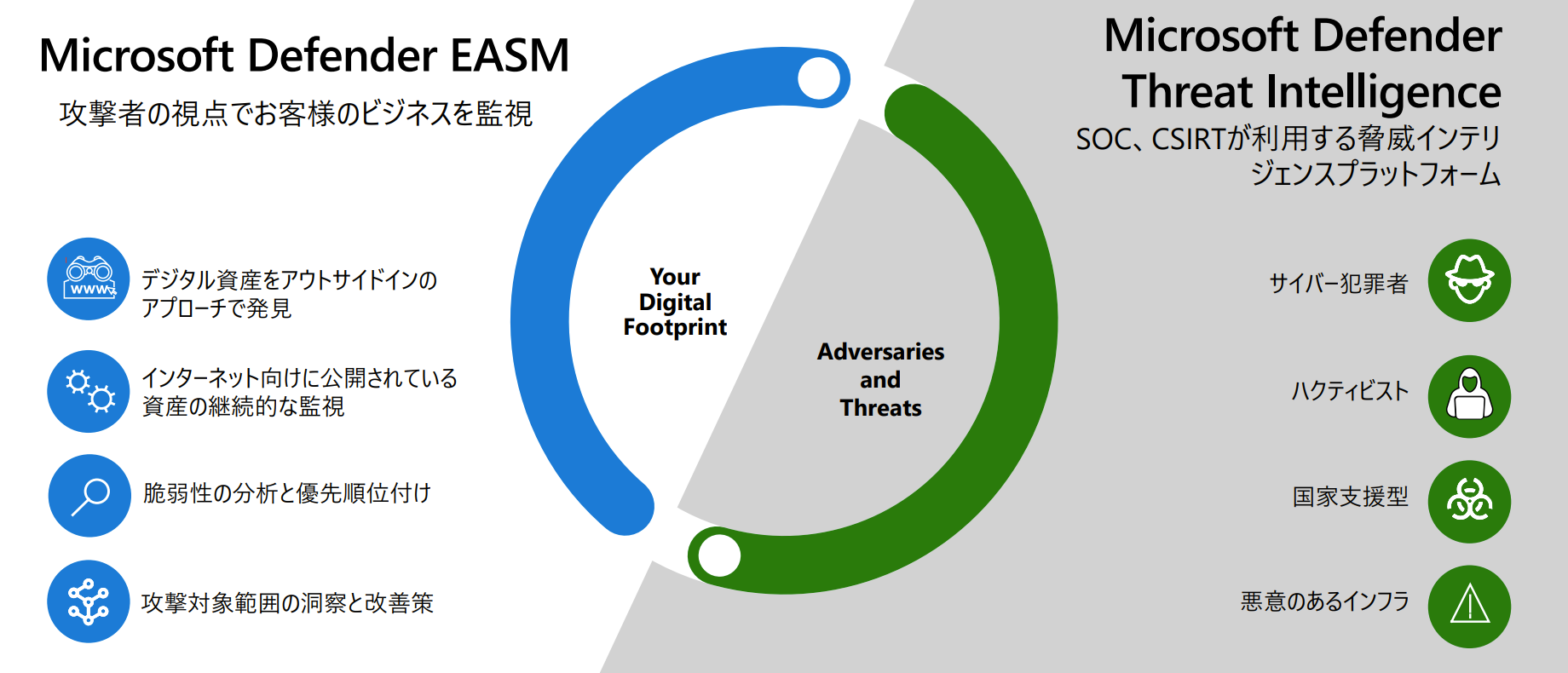

そして、取り組みの一環で、同社は2022年8月2日(米国現地時間)、「Microsoft Defender」シリーズの新製品を発表した。脅威インテリジェンスプラットフォームの「Microsoft Defender Threat Intelligence(TI)」と攻撃対象領域管理ツールの「Microsoft Defender External Attack Surface Management(EASM)」である。両製品がそれぞれの役割を担って、巧妙化するセキュリティ脅威に対処する仕組みになっている(図2)。

攻撃者の活動/攻撃パターンを詳細に追跡するDefender TI

Defender TIは、脅威アクターの活動やパターンを追跡する、脅威インテリジェンスプラットフォームである。RiskIQが提供していた分析プラットフォーム「Passive Total」をベースに、マイクロソフト製品に統合した(図3)。

脅威インテリジェンスは、既存のMicrosoft Defenderや「Microsoft Sentinel」などのセキュリティ製品群にすでに組み込まれているが、Defender TIはより詳細な情報をセキュリティ管理者に提供する。攻撃者の名称やツール、戦術、手順(TTP)を関連づけた脅威情報ライブラリにアクセスして、マイクロソフトが収集するセキュリティシグナルと専門家からの情報をポータル内においてリアルタイムで確認できるという。

「企業のセキュリティオペレーションチームは、これまで以上に多くのコンテキスト、洞察、分析に基づいて、攻撃者のインフラやツールを発見して迅速な調査や修復が可能になる。また、自社環境内の脅威をより広範に探索し、カスタム脅威インテリジェンスのプロセスと調査を強化し、サードパーティ製セキュリティ製品のパフォーマンスを向上できる」(同社)。

脅威情報の収集と分析は、RiskIQに所属していたセキュリティ研究チーム、マイクロソフトの国家追跡チーム「Microsoft Threat Intelligence Center(MSTIC)」、Microsoft 365 Defenderのセキュリティ研究チームが担当する。インテリジェンスの量・規模や詳細度は、企業のセキュリティオペレーションセンター(SOC)が自社における脅威を理解し、それに応じてセキュリティ態勢を強化できるように設計されているという。なお、インテリジェンスは、Microsoft Sentinel と Microsoft Defender製品群の検出能力強化にも活用される。

●Next:攻撃者の視点から潜在的な侵入口を発見する

この記事の続きをお読みいただくには、

会員登録(無料)が必要です

【次ページ】攻撃者の視点をユーザーに提供するDefender EASM