APIは、DXによる企業のシステムモダナイゼーション(システム最新化)やクラウド利用の拡大に伴って利用が広がり、セキュリティ対策の必要性も高まっているという。米Akamai TechnologiesでAPIセキュリティを担当するバイスプレジデントのGiora Engel氏に脅威の現状と対策の進め方を聞いた。

同社は、APIセキュリティのビジネス強化を目的に、2023年にAPIセキュリティ企業のNeosecを買収した。イスラエル国防軍出身というEngel氏は、Neosecの共同創業者でAkamaiによる買収まで最高経営責任者(CEO)を務めた。Neosec以前には、行動分析によるエンドポイントおよびネットワークのセキュリティ企業LightCyberを創業。LightCyberは、Palo Alto Networksに買収され、Engel氏は同社でプロダクトマネージメント担当バイスプレジデントも務めた。

APIに対する脅威の現状についてEngel氏は、量と質の2つの面から理解する必要があると説明する。量的な観点では、日本を含むアジア太平洋地域のウェブアプリケーション対する攻撃において、2023年12月時点で約21%をAPIが占めた。

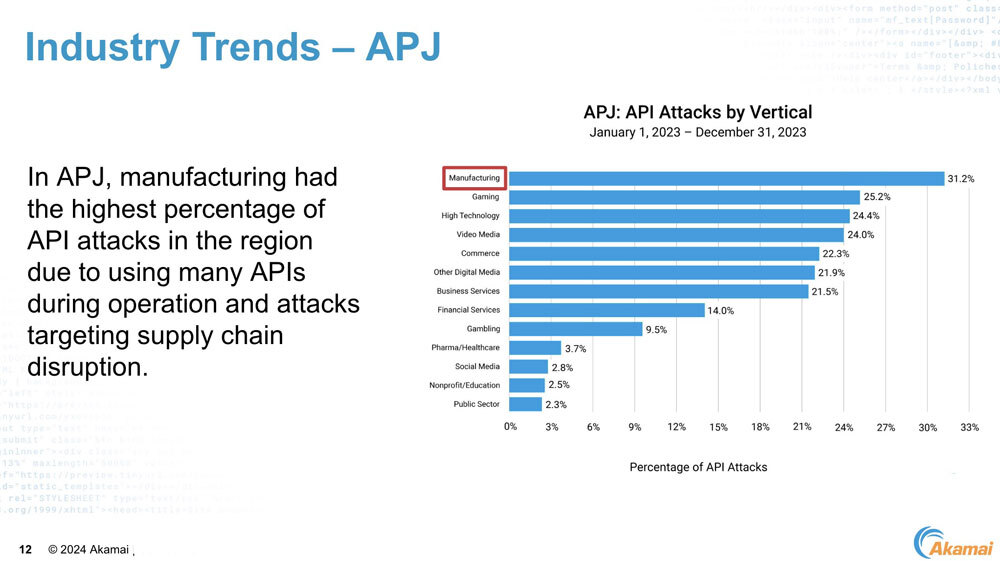

また、2023年通期の業界別の割合では製造が31.2%で最も多く、次いでゲームの25.2%、ハイテクの24.4%、映像メディアの24.0%、コマースの22.3%などとなっている。これらの数字は、Akamaiの顧客企業に対する脅威の実態だという。

日本・アジア太平洋地域の2023年におけるAPIに対する攻撃の業種別割合

質的な観点についてEngel氏は、API利用の変化を指摘する。

「かつては1つか2つのモバイルとウェブアプリケーションの接続だったが、今日ではその範囲が拡大し、マイクロサービス化が進んでいる。その多くは企業間取引やIoTなどマシン間接続であり、システムの深いレベルでも接続し、コアなデータに触れる。それに伴いアタックサーフェス(攻撃対象領域)は、表面的なアプリケーション間通信よりも深い領域に及んでいる」

Engel氏の見解では、こうした現状をもたらしている主な要因がDXになる。特にコロナ禍でオンライン化が加速し、ビジネスでの重要性が高まり、ネットワーク領域の技術の1つであるAPIへの脅威がクリティカルなビジネスリスクになった。

同氏は、「Neosecの創業時に多くの企業幹部やセキュリティリーダーらと会話した。開発が非常に多様化し、ビジネスがデジタル化し、企業が多様な消費者、顧客、パートナーと接続しなければならない状況が生じ、企業のインターフェースが一気に開放され、APIがセキュリティにおける最大のギャップになっていることを痛感した」と述べる。

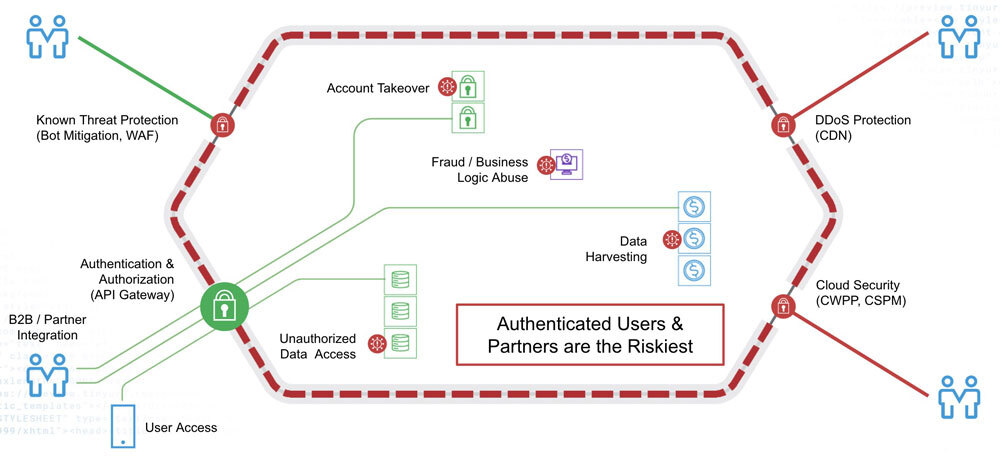

サイバー攻撃者がAPIを狙う理由は、APIがシステムやデータへ不正アクセスするための経路になるからだ。APIのセキュリティ対策の基本は、適切な認可・認証の実施による不正アクセスの阻止だが、APIへの攻撃手法が高度化しており、Akamaiは「オブジェクトレベルの認可の不備」(Broken Object Level Authorization:BOLA)が現在における脅威の1つだと指摘している。

BOLAは、攻撃者がAPIリクエスト内の送信オブジェクトのIDを細工することで、本来許可されていないオブジェクトにアクセスできてしまえる脆弱(ぜいじゃく)性になる。これによって攻撃者は、正規ユーザーなどになりすますことができ、システムやデータに不正アクセスを行い、悪意ある行為を実行したり情報を窃取したりすることが可能になる。

先述のようにAPIの利用は、範囲も頻度も量も増大する一方であり、APIのセキュリティの確保が喫緊の課題に映るが、多くの企業は、まだAPIのセキュリティ対策の必要性を認識し始めた段階だという。このためEngel氏は、APIのセキュリティ対策では、まずAPI利用の現状を把握、可視化することに取り組むべきと助言する。

「最初にAPIのインベントリーを把握し、可視化する。自社に何があり、どのような機能を備え、どんなデータが公開されるのかを理解する。セキュリティ業界ではこのことをAPIディスカバリーと呼んでいるが、専門的な知見が必要で、全てを把握するにはとても多くの労力と時間がかかり、苦労している企業が多い。それでも、まずは可視化を実施しなければいけない」

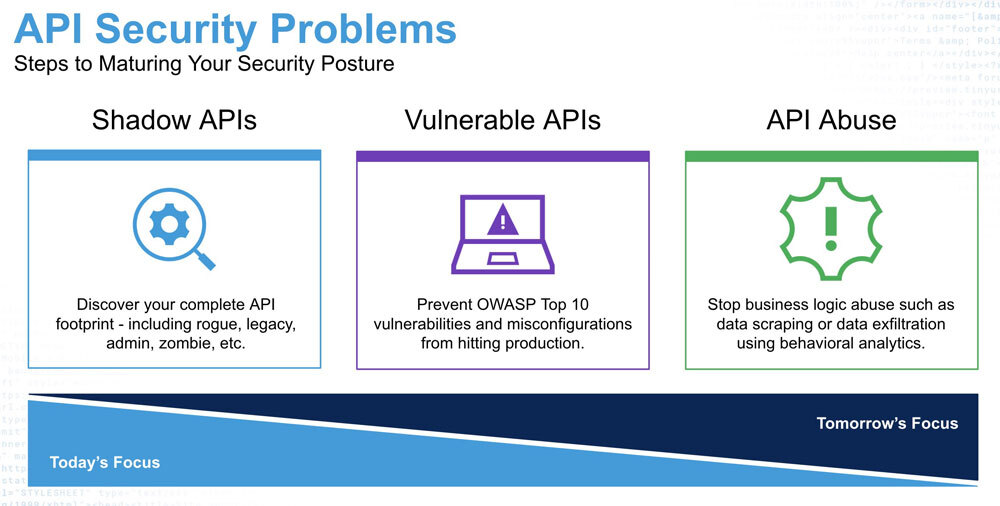

次は、可視化したAPIのリスクを理解してその状況を評価することだという。各APIにおいて、具体的にどのような問題が存在し、それがどのようなリスクとなるかを分析し、優先的に対処すべきAPIを整理していく。最後に、APIのリスクを表面化させかねない擬態的な攻撃手法や脅威などを理解し、リスクを低減する方法を検討し、実施していく。

APIのセキュリティ対策の進め方

「API自体に焦点を当てたポスチャーと、ユーザーのAPIの利用状況を検知することが脅威に対処する基本になる」

また、APIは開発側が所管することが多い。しかし、開発側はAPIニーズへの対応が優先であり、セキュリティ対策の運用にまでリソースを割くのは難しいという事情がある。このためEngel氏は、APIのセキュリティ対策はセキュリティチーム側が所管し、開発側と連携することが望ましいとい話す。

「APIについてセキュリティチームと開発チームが協力することにより、APIの安全性だけでなく品質や開発での生産性も高めていける効果がある。実際にわれわれの先進的な顧客はそうした体制を組んでいる」とEngel氏。特に北米の金融業界でAPIセキュリティの取り組みが進んでおり、コマースや旅行予約といったサービスでも注目が高まっているという。

「実際にわれわれがAPIディスカバリーでクレジットカードを利用するためのAPIが“未知”の状態になっていたことを検知したケースがある。利便性を優先してAPIを開発、公開しドキュメントも残しておらず、APIの存在が忘れ去られてしまっていた。別のケースでは、さまざまなポイントサービスの連携にセキュリティの不備があり、10万ドル相当の詐欺被害が発生した。ポイントサービスごとのセキュリティ対策は一様ではなく、個々のトランザクションを監視していても検知が難しい。全体を可視化して監視する必要がある」

APIを取り巻くセキュリティ対策の構図

Akamaiは、5月にAPIセキュリティ企業のNonameを買収する意向を発表した。Engel氏は、「APIセキュリティの必要性と顧客からの需要が非常に強まっており、われわれのAPIセキュリティの提供体制の強化を加速させなければならない状況にある。(Neosecのベースに)Nonameが加わることで、製品開発だけでも約150人の大きな体制となり、顧客ベースも大きなものになる」と述べる。

今後は、コンテンツ配信ネットワーク(CDN)などを含むAkamaiのサービスプラットフォームへのAPIセキュリティの統合を進めるほか、ほかのプラットフォームとの連携も拡充し、APIセキュリティの“エコシステム”を広げていくという。「APIセキュリティの弱点は、実装の難易度の高さにある。これを解消し、顧客が簡単に適用できるAPIセキュリティを実現する」とEngel氏は述べている。

Enjoyed this article? Sign up for our newsletter to receive regular insights and stay connected.